LOS FUNDAMENTOS DE LA ESTRATEGIA DE ALINEACIÓN EN EL CIBERESPACIO (III PARTE)

Por David de Caixal : Historiador Militar. Director del Área de Seguridad y Defensa de INISEG. Director del Máster de Historia Militar de INISEG / Universidad Pegaso. Director del Grupo de Investigación del CIIA (Centro Internacional de Investigación Avanzada en Seguridad y Defensa de INISEG-Universidad Pegaso. Membership in support of the AUSA (Association of the United States Army) Miembro asesor de la Sección de Derecho Militar y Seguridad del ICAM (Ilustre Colegio de Abogados de Madrid). Miembro del Grupo de Investigación de INISEG y “The University and Agency Partnership Program » (UAPP) proyecto universitario para la difusión de la Cultura de la Defensa de Estados Unidos.

2.3 Internet

Internet nació a partir de la experiencia tecnológica creada en 1969, durante las primeras pruebas de conexiones entre computadoras a distancia promovidas por la agencia de investigación del Pentágono (ARPA / DARPA)[1], en colaboración con cuatro universidades estadounidenses (Universidad de Utah, Campus Santa Bárbara UCSB, Los Ángeles UCLA y Stanford Research Institute). El experimento fue un éxito, dando origen a Arpanet (tras la creación del protocolo NCP y posteriormente el protocolo TCP / IP caracterizado por su universalidad y compatibilidad). El TCP / IP sigue siendo una estructura básica de Internet y de todas las redes que la componen. Posteriormente, debido a una serie de decisiones políticas y leyes aprobadas en los EE. UU. (Y también después de un extenso debate en la comunidad científica), la Internet inicial cambió gradualmente su naturaleza: de una entidad utilizada principalmente a nivel gubernamental y por institutos de investigación, se ha convertido en un espacio de interconectividad global. En el ámbito de la política internacional, dos características de Internet son especialmente dignas de mención:

a) Si bien sigue profundamente arraigada en el entorno estadounidense, Internet crece como una red abierta al resto del mundo con las mismas, aunque mínimas, barreras de acceso que tienen los usuarios estadounidenses;

b) La comunicación bidireccional entre individuos comunicantes y entre diferentes países es horizontal y, por tanto, no requiere un eje de clasificación de naturaleza centralizada y jerárquica.

2.4. El futuro de la web

En este punto es fundamental agregar algunas consideraciones específicamente relacionadas con el mundo de la Web. Primero, así como Internet es una parte del ámbito general del ciberespacio, la Web es un ámbito específico dentro del ámbito más amplio de Internet. La Web fue creada por Tim Berners-Lee[2] mientras investigaba en el CERN en Ginebra entre 1989 y 1991. Tim Berners-Lee, junto con Jeffrey Jaffe, todavía está al frente del Consorcio World Wide Web (W3C)[3]. La Web entró de lleno en el universo de Internet el 23 de agosto de 1993 cuando el CERN decidió ponerla a disposición de todo el mundo de forma gratuita, renunciando a cualquier derecho a regalías o propiedad intelectual. No hay duda de que esta decisión del CERN tiene una enorme importancia histórica, como lo enfatizó Tim Berners-Lee: “La decisión del CERN de hacer que las bases y protocolos de la Web estén disponibles sin regalías y sin impedimentos adicionales, fue crucial para la existencia. Sin este compromiso, la enorme inversión individual y corporativa en tecnología Web simplemente nunca hubiera sucedido, y hoy no tendríamos la Web”. En el ámbito de Internet, la World Wide Web es una especie de «plaza pública de dimensiones globales» que permite a miles de millones de personas navegar y acceder a una gran cantidad de contenidos multimedia, estén conectados entre sí o no.

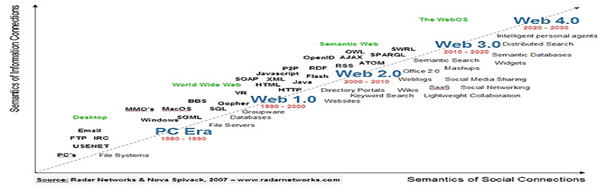

Desde este punto de vista, hay buenas razones para llamarlo Global Commons. El éxito global de Internet se debe en gran medida a la creación de este nuevo espacio global de navegación e intercambio de información que tiene un efecto multiplicador sobre el potencial de la Red. La Web ha experimentado un proceso de evolución en varias etapas: desde la Web 1.0 inicial hasta la Web 2.0 actual y la perspectiva futura (más o menos inminente) de la Web 3.0. No tiene sentido entrar en profecías futuristas sobre las capacidades de la Web 3.0, pero vale la pena mencionar que la transición está muy avanzada y dos innovaciones importantes ya están operativas: a) I Big Data, b) II Cloud Computing. Los dos párrafos siguientes estarán dedicados a ellos. Para aquellos que quieran explorar el tema, les puedo recomendar un artículo de William Laurent que proporciona una descripción magistral de los potenciales de la Web 3.0. Algunas de las principales innovaciones serán: a) investigación de base semántica, que permitirá crear redes de relaciones y conexiones “inteligentes” según criterios lógicos más elaborados que un simple hipervínculo b) desarrollo de sofisticadas aplicaciones 3D en la web (ver figura 3).

FIGURA (3)

Un signo de la creciente importancia de la Web 3.0 en la política internacional está vinculado a un fenómeno poco conocido incluso entre los expertos. China ha anunciado recientemente enormes inversiones públicas, durante varios años en el futuro, no solo para desarrollar su infraestructura y para apoyar su propia industria en el área de IOT (Internet de las cosas), sino también para la investigación y el desarrollo de proyectos en el área de la Web 3.0. También es importante señalar que uno de los principales problemas que frena la implantación de la Web 3.0 es la dificultad de encontrar soluciones que sean capaces de respetar la privacidad de los ciudadanos, de proteger los secretos comerciales y la propiedad intelectual. La lógica de la Web 3.0 implica, de hecho, una comprensión detallada de la información. Sin este elemento, las ventajas de las innovaciones propuestas perderían gran parte de su valor económico y social. En este sentido, la propensión del gobierno chino al control social y su escasa sensibilidad a la privacidad de los ciudadanos y a la protección de marcas registradas y patentes (combinada con el tamaño de su mercado interno y su capacidad para planificar inversiones a largo plazo) podrían crear el favorable condiciones para que China asuma un papel de liderazgo mundial en el nuevo universo de Web 3.0.

Como resultado de las tendencias actuales, con las evoluciones previstas no solo en el ciberespacio e Internet, sino también en el ámbito específico de la Web, es muy probable que los gobiernos del mundo aumenten sus niveles de atención y presión. La «soberanía» en la Web será objeto de acaloradas discusiones entre los Ministerios de Relaciones Exteriores y seremos testigos de fases alternas de conflicto y cooperación. Los temas más candentes de la Agenda Web 3.0 estarán vinculados a la competencia tecno-económica entre los sistemas nacionales, a la protección de la seguridad nacional y, con toda probabilidad, también al respeto de las diferentes tradiciones e identidades políticas, culturales y religiosas.

3. Ciberseguridad: relaciones entre Internet y otros segmentos del ciberespacio

En nuestro imaginario colectivo, Internet y el ciberespacio a menudo se superponen. Centrarse solo en una forma particular de Internet (Internet con una I mayúscula) probablemente cree una percepción falsa del ciberespacio. En la mayoría de los casos, Internet no está aislada de las otras redes que pueblan el ciberespacio. Debemos tener en cuenta que Internet es a menudo la puerta exterior que proporciona acceso a otras redes. Muchos usuarios utilizan la misma computadora y / o teléfono inteligente para comunicarse simultáneamente en Internet (público) y en su propia intranet (que pertenece a su organización). Abriendo incluso por un momento fugaz la puerta de entrada al vasto mar de la Red, expone el «Redes cerradas «a la contaminación de todo lo que navega en Internet, para bien o para mal: ataques dirigidos y epidemias de malware. Para mitigar este tipo de riesgo, en noviembre de 2012 la «Dirección de Señales de Defensa» (DSD o ASD)[4], la agencia de inteligencia del Ministerio de Defensa de Australia, sintió la necesidad de publicar un manual detallado de instrucciones operativas para la comunidad empresarial. Se llama BYOD «Traiga su propio dispositivo» y tiene como objetivo prevenir los riesgos asociados con el uso corporativo de dispositivos móviles: “Los escenarios de Traiga su propio dispositivo (BYOD)[5] están aumentando como resultado de que más consumidores poseen dispositivos móviles potentes, como teléfonos inteligentes, tabletas y computadoras portátiles, que pueden brindar mayor libertad, conveniencia y satisfacción laboral a los empleados. BYOD permite a las organizaciones aprovechar las nuevas tecnologías más rápidamente y tiene el potencial de reducir los costos de hardware y mejorar la productividad y flexibilidad de la organización. BYOD introducirá nuevos riesgos, tanto para el negocio de una organización como para la seguridad de su información, que deben considerarse cuidadosamente antes de la implementación. Es importante subrayar que siempre habrá riesgo residual en un escenario BYOD”. Otros tipos de riesgos, asociados a los peligros de conectar Internet con otras redes de redes no accesibles al público, se incurren, por ejemplo, en el uso de sistemas de pago electrónico, o en actividades de banca y pago en línea.

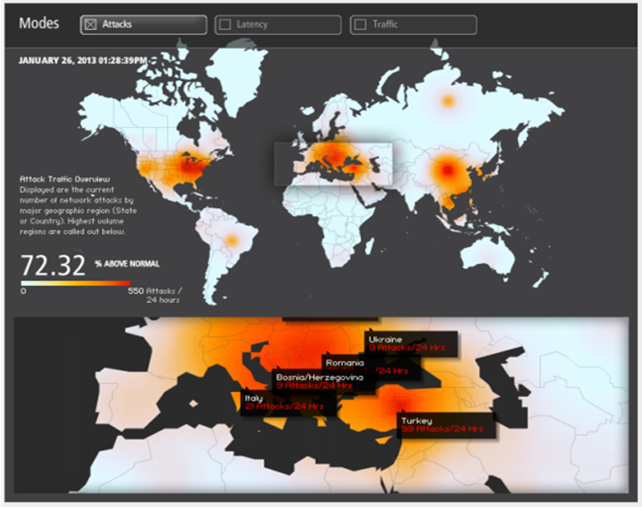

Para transmitir una idea de la magnitud del fenómeno, podemos citar la siguiente noticia, en la que Reuters informa que entre octubre de 2012 y la primavera de 2013, “En el frente internacional, el FBI y el Departamento de Seguridad Nacional han notificado a otros 129 países sobre 130.000 direcciones de protocolo de Internet que se han utilizado en los ataques bancarios” Para abordar la emergencia, el FBI decidió involucrar a miembros clave del sistema bancario de Estados Unidos en las investigaciones, proporcionándoles información clasificada. El informe más reciente de Akamai para el primer trimestre de 2013 ofrece una descripción detallada sobre el origen y el tipo de ataques.

(FIGURA 4)

Source: http://paulsparrows.files.wordpress.com/2013/01/akamai.png?w=595&h=510

Incluso cuando las redes no están conectadas o no se pueden conectar a Internet, están expuestas a amenazas externas: basta pensar en la memoria USB, introducida por una mano humana y utilizada para dañar las centrales nucleares iraníes con Stuxnet, o en las costosas ofensiva cibernética y / o guerra electrónica implementada en el dominio cibernético para manipular, neutralizar o destruir una o más redes de una entidad hostil.

Por tanto, una definición correcta de ciberseguridad va mucho más allá de los riesgos relacionados con Internet. En Italia, esta conciencia se detalla explícitamente en las cuestiones de la Directiva del presidente del Consejo de Ministros sobre ciberseguridad. El decreto, firmado por todos los Ministros del CISR (Comité Interministerial para la Seguridad de la República) el 24 de enero de 2013, tiene como objetivo aumentar la capacidad del país para enfrentar las amenazas del ciberespacio. Como dice el sitio web de DIS, «una arquitectura inicial de ciberseguridad y protección de nuestra infraestructura crítica«, se ha implementado para la primera, “sentando las bases para un sistema orgánico de cara a la adopción de un Plan nacional de seguridad del ciberespacio, que se completará en un año”. Documentación detallada sobre los riesgos y estrategias a adoptar en el campo de la ciber La seguridad también se puede encontrar en el sitio web del CNPI del gobierno británico. Para profundizar en la comprensión de las dinámicas de poder que aún caracterizan las definiciones de ciberespacio y ciberpoder, los ejemplos dados anteriormente no son suficientes, ya que se refieren exclusivamente a la dimensión descriptiva del problema y no abordan las complejas justificaciones y criterios que gobiernan el funcionamiento del ciberespacio y la interacción entre los actores. En la siguiente sección, en un intento de abrir la «caja negra«, analizaremos el ciberespacio, utilizando un enfoque estratigráfico que generalmente se considera la herramienta más adecuada para describir los perfiles funcionales del ciberespacio e identificar los actores que controlan su funcionamiento e interacciones.

3.1. La estratigrafía del ciberespacio

Como ya se mencionó, en la literatura científica las reflexiones sobre el quinto dominio – después de la tierra, el aire, el mar y el espacio – son múltiples. Para el propósito de nuestra investigación, parece útil detenerse en los autores que han tratado de proporcionar una descripción del ciberespacio utilizando un enfoque estratigráfico (capas y / o niveles). Entre ellos, Martin Libicki ve el ciberespacio como un dominio que consta de tres niveles (otros autores, como David Clark, utilizan el término capas): el físico, el sintáctico y el semántico. En la interpretación de Libicki, el primer nivel consiste en los componentes físicos del ciberespacio: cables submarinos, antenas, satélites y fibras ópticas, etc. El nivel sintáctico consiste en los protocolos, las reglas y las propiedades naturales que gobiernan el funcionamiento y la interacción entre los diferentes componentes físicos del ciberespacio. Mientras que el tercer nivel, el semántico, al ser el resultado de la interacción de los dos primeros niveles, es el nivel que da sentido a los procesos de los niveles subyacentes y asegura que sean funcionales y operativos.

El ciberespacio se ha convertido en una manera distinta de ver al mundo, una visión más compleja en la que los Estados (representados directa o indirectamente por cada computadora que tenga acceso a internet) coexisten con otros actores distintos a los entes gubernamentales, que varían desde empresas e individuos, hasta hacker-activistas y grupos terroristas como el Estado Islámico. Allí, no existe una distinción clara entre su población y cada uno de los que hacen vida en el mismo, son vulnerables a recibir ataques del resto, y a su vez, cualquiera puede ejecutar un ataque. La única diferencia es que mantenerse seguro en el ciberespacio, requiere de la creación de una estrategia de seguridad capaz de adaptarse a la realidad cibernética, eso incluye conocer los tipos de ataques, cómo se desarrollan, qué tan vulnerable es la tecnología utilizada y, sobre todo, cómo proteger todos estos aspectos, este es el rol de la ciberseguridad. https://ceinaseg.com/ciberseguridad-y-disuasion-una-estrategia-inadecuada-para-el-ciberespacio/

Y la interpretación del Departamento de Defensa (DoD) también describe el ciberespacio como compuesto de tres capas: la física, la lógica y la social. Proponemos aquí ampliar la estratigráfica

3.1.1. Capa «física»: Backbones y puntos de intercambio: cables ópticos, antenas y satélites

Por primera capa, o capa «física«, del ciberespacio, nos referimos a todas las infraestructuras y dispositivos físicos necesarios para el procesamiento, almacenamiento y transmisión de datos digitales (ver Figura 1). David Clark expresa esto en los siguientes términos:

“La capa física del ciberespacio es la base del ciberespacio, los dispositivos físicos con los que está construido. El ciberespacio es un espacio de dispositivos informáticos interconectados, por lo que sus cimientos son PC y servidores, supercomputadoras y redes, sensores y transductores, Internet y otros tipos de redes y canales de comunicación. Las comunicaciones pueden ocurrir a través de cables o fibras, mediante transmisión de radio o mediante el transporte físico de los dispositivos informáticos y de almacenamiento de un lugar a otro” Esta primera capa física incluye el posicionamiento de la capa física en el espacio. La importancia de la geolocalización de los componentes de la capa física es tal, que incluso se podría sugerir la definición de un componente «geofísico«.

FIGURA (O GRÁFICO) 5

FIGURA 6 MAPEO DE LA PRIMERA CAPA DEL CIBERESPACIO

Source: Washington Post: http://apps.washingtonpost.com/g/page/business/a-connected-world/305/

Los pilares fundamentales del ciberespacio son, por tanto, identificables en una miríada de objetos físicos, recursos naturales y equipos: suministro de energía, infraestructuras, materiales raros, componentes industriales, circuitos electrónicos, protocolos y lenguajes dedicados, tecnologías de instalación sofisticadas, estaciones que albergan dispositivos para la colección, clasificación y almacenamiento de datos (por ejemplo, los Centros de Procesamiento de Datos del IPS), etc. Para nuestros propósitos, solo necesitaremos llamar la atención sobre las interconexiones globales de información física, en todos sus diferentes tipos (señales ópticas y de radio consistentes en electrones haces utilizados para transmitir bits, etc.). Esta capa a su vez se puede dividir en tres categorías principales:

a) comunicaciones de fibra óptica o cobre (cables submarinos y terrestres);

b) sistemas de radiocomunicación terrestre (radioenlace, estándares de telefonía celular, wi-fi, Wi Max, etc.);

c) comunicaciones por satélite (satélites geoestacionarios, etc.).

Éstos son los pilares del ciberespacio global. Además de estos, también son muy importantes los equipos ubicados en los Hub Points de Intercambio de Internet que gestionan el tráfico, como el sistema en un aeropuerto intercontinental.

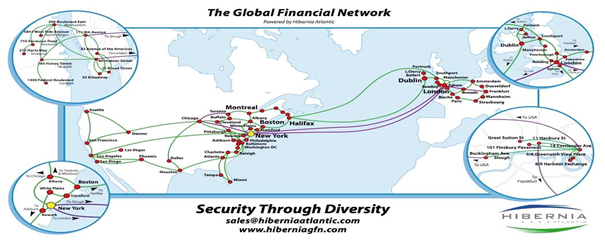

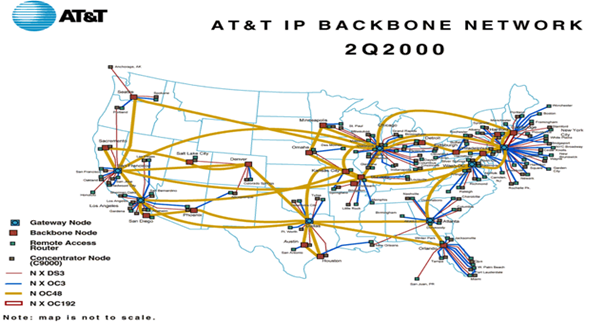

FIGURA (7)

Un interesante mapa interactivo de AT&T (uno de los principales proveedores de servicios de Internet Upstream, ISP) proporciona una representación gráfica muy útil de sus Hubs. En este contexto, nos centraremos en los sistemas de comunicaciones submarinas bajo el océano, ya que son la conexión intercontinental más rápida y la más extendida, además de ser las más caras y exigentes en cuanto a inversión, construcción, operación, seguimiento y mantenimiento. Un examen de las conexiones intercontinentales por satélite se incluirá en una etapa posterior de nuestra investigación, ya que su importancia específica está relacionada con el sector militar.

FIGURA (8)

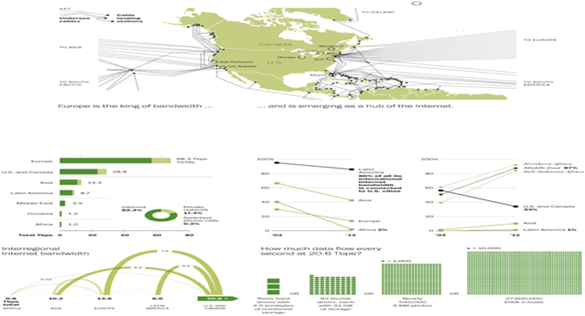

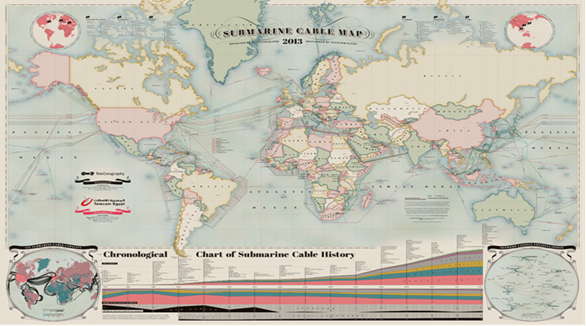

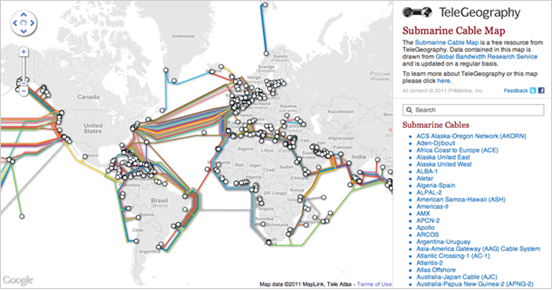

Para captar el alcance de la red de conexiones transoceánicas y submarinas basta con echar un vistazo a dos imágenes (Figura 2, 3, 4 forse 9 y 11). Proporcionan una descripción general instantánea de las interconexiones globales a las que nos referimos. El primero es el Mapa de cables submarinos de Geography, un mapa de 273 sistemas de cables submarinos que están en funcionamiento o que entrarán en funcionamiento en 2014. El segundo muestra el «Mapa interactivo gratuito de cables submarinos de TeleGeography«, que describe en detalle los datos relacionados con las características de las estaciones de acoplamiento, así como las características, datos técnicos, propiedad y datos de gestión de todos los cables entrantes (y sistemas relacionados).

FIGURA (9)

Source: http://submarine-cable-map-2013.telegeography.com/

FIGURE 10

FIGURE 11

Source: Telegeography. Authoritative Telecom Data (http://www.submarinecablemap.com/)

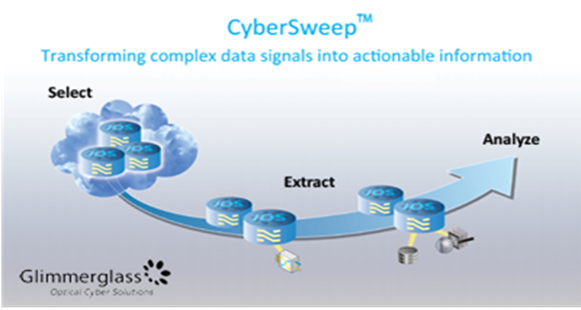

Gracias a los sistemas de comunicación terrestres, aereo-terrestres y satelitales, las bases físicas del ciberespacio se caracterizan como un sistema de sistemas (backbones y conexiones nerviosas) basados principalmente en cables submarinos y terrestres (93% del tráfico), pero también de antenas terrestres. y satélites espaciales que permiten distribuir globalmente un gran volumen de información, independientemente de la brecha digital. La información generalmente circula en tiempo «real«, pero en realidad el tiempo de transmisión depende de la capacidad del medio de transmisión medida en bits por segundo (bit / s). Al mismo tiempo, depende del tamaño del contenido del mensaje, medido en número de bits. La diferencia en capacidad / velocidad de los canales utilizados tiene una importancia crucial, ya que genera automáticamente asimetrías de poder entre los actores, así como precios altamente diferenciados para los usuarios. Después de la fase pionera, los pilares fundacionales del ciberespacio fueron gestionados por un pequeño grupo de empresas privadas, originarias de un puñado de países (sobre todo Estados Unidos), que ejercían un monopolio sustancial en este sector.

FIGURA 12

Source: http://www.glimmerglass.com/optical-signal-distribution-for-the-intelligence-community/

[1] La Agencia de Proyectos de Investigación Avanzados de Defensa, más conocida por su acrónimo DARPA, proveniente de su nombre original en inglés Defense Advanced Research Projects Agency, es una agencia del Departamento de Defensa de Estados Unidos responsable del desarrollo de nuevas tecnologías para uso militar. Fue creada en 1958 como consecuencia tecnológica de la llamada Guerra Fría y de la que surgieron los fundamentos de ARPANET, red que dio origen a Internet. La agencia, denominada en su origen simplemente como ARPA, cambió su denominación en 1972, conociéndose en lo sucesivo como DARPA, por sus siglas en inglés. DARPA fue responsable de dar fondos para desarrollar muchas tecnologías que han tenido un gran impacto en el mundo: satélites, robots, redes de ordenadores (empezando con ARPANET, que después se desarrolló como Internet), así como NLS, el cual fue tanto un sistema de hipertexto como un precursor de la interfaz gráfica de usuario contemporánea. La Agencia, bajo control del Departamento de Defensa se organizará en forma independiente de la comunidad de investigación y desarrollo militar. Su misión durante las próximas décadas la llevará a desarrollar y proveer aplicaciones tecnológicas no convencionales para la defensa de EE.UU. ampliando la frontera tecnológica a favor de una organización reducida en número, pero flexible, libre de condicionamientos y dotada de científicos de élite. A.R.P.A. será la responsable de una gran parte de la investigación en ordenadores y comunicaciones de carácter innovador en EE.UU. durante los próximos años.

Su nombre original fue simplemente Agencia de Investigación de Proyectos Avanzados pero se renombró a DARPA (por Defensa) el 23 de marzo de 1972, volvió a cambiarse a ARPA el 22 de febrero de 1993 y otra vez a DARPA el 11 de marzo de 1996. DARPA fue creado en 1958 en respuesta al lanzamiento soviético del Sputnik, con la misión de mantener a la tecnología de Estados Unidos en la carrera militar por delante de la de sus enemigos. Es independiente de otras agencias más convencionales de I+D y reporta directamente al consejo del Departamento de Defensa. DARPA tiene alrededor de 240 trabajadores, los cuales manejan un presupuesto de unos 3000 millones de dólares —2800 en 2012.1 Estos datos son sólo promedios, puesto que DARPA está enfocado en proyectos de corto plazo (de dos a cuatro años) llevados a cabo por equipos pequeños y constituidos expresamente para dichos proyectos.

[2] Timothy «Tim» John Berners-Lee (Londres, Reino Unido, 8 de junio de 1955), conocido como Tim Berners-Lee, es un científico de la computación británica, conocido por ser el padre de la World Wide Web. Estableció la primera comunicación entre un cliente y un servidor usando el protocolo HTTP en noviembre de 1989. En octubre de 1994 fundó el Consorcio de la World Wide Web (W3C) con sede en el MIT, para supervisar y estandarizar el desarrollo de las tecnologías sobre las que se fundamenta la Web y que permiten el funcionamiento de Internet. Ante la necesidad de distribuir e intercambiar información acerca de sus investigaciones de una manera más efectiva, Berners-Lee desarrolló las ideas fundamentales que estructuran la web. Él y su grupo crearon lo que por sus siglas en inglés se denomina Lenguaje HTML (HyperText Markup Language) o lenguaje de etiquetas de hipertexto, el protocolo HTTP (HyperText Transfer Protocol) y el sistema de localización de objetos en la web URL (Uniform Resource Locator). Es posible encontrar muchas de las ideas plasmadas por Berners-Lee en el proyecto Xanadú (que propuso Ted Nelson) y el memex (de Vannevar Bush).

[3] El Consorcio WWW, en inglés: World Wide Web Consortium (W3C), es un consorcio internacional que genera recomendaciones y estándares que aseguran el crecimiento de la World Wide Web a largo plazo.Este consorcio fue creado en octubre de 1994, y está dirigido por Tim Berners-Lee, el creador original del URL (Uniform Resource Locator, Localizador Uniforme de Recursos), del HTTP (HyperText Transfer Protocol, Protocolo de Transferencia de HiperTexto) y del HTML (Hyper Text Markup Language, Lenguaje de Marcado de HiperTexto), que son las principales tecnologías sobre las que se basa la Web.

[4] La Comisión Parlamentaria Conjunta de Inteligencia y Seguridad (PJCIS) es un comité conjunto del Parlamento de Australia que supervisa Australia agencias primarias ‘s de la Comunidad de Inteligencia de Australia : Organización Australiana de Inteligencia de Seguridad (ASIO), el Servicio Secreto de Inteligencia de Australia (ASIS), la Dirección de Señales de Australia (ASD), la Organización de Inteligencia de Defensa (DIO), la Organización de Inteligencia Geoespacial de Australia (DIGO) y la Oficina de Evaluaciones Nacionales (ONA). El Comité, entonces llamado Comité Parlamentario Conjunto sobre ASIO, ASIS y DSD, se estableció de conformidad con la Ley de Servicios de Inteligencia de 2001 y fue designado por primera vez en marzo de 2002. El Comité Conjunto Parlamentario sobre ASIO, ASIS y DSD (PJCAAD) se estableció de conformidad con la Ley de Servicios de Inteligencia de 2001 y reemplazó al Comité Conjunto Parlamentario sobre ASIO (que se estableció en 1988) y el Comité Selecto Conjunto sobre Servicios de Inteligencia. El ámbito del PJCIS se amplió a partir del 1 de julio de 2004 para incluir DIO, DIGO y ONA, siguiendo las recomendaciones de la Investigación sobre inundaciones. El 2 de diciembre de 2005, el nombre del Comité se cambió a Comité Parlamentario Conjunto de Inteligencia y Seguridad (PJCIS). Los miembros del primer Comité fueron nombrados en marzo de 2002. La función principal del PJCIS es la revisión administrativa y de gastos y la supervisión de ASIO, ASIS y DSD. El Comité también puede revisar los asuntos relacionados con las tres agencias que le sean remitidas por Resolución Parlamentaria, o por solicitud del Ministro responsable de la agencia en cuestión. El Comité no revisa la recopilación de inteligencia ni los procedimientos o prioridades operacionales, ni realiza investigaciones sobre quejas individuales sobre las actividades de ASIO, ASIS o DSD.

[5] Bring your own device («trae tu propio dispositivo» en inglés), abreviado BYOD, es una política empresarial consistente en que los empleados lleven sus propios dispositivos personales (portátiles, tabletas, móviles…) a su lugar de trabajo para tener acceso a recursos de la empresa tales como correos electrónicos, bases de datos y archivos en servidores así como datos y aplicaciones personales. También se le conoce como «bring your own technology« (BYOT), «trae tu propia tecnología»), ya que de esta manera se expresa un fenómeno mucho más amplio puesto que no sólo cubre al equipo sino que también cubre al software. BYOD también ha llegado al ámbito educativo con la incorporación de las tecnologías. Alberta Education lo define así: «BYOD es un modelo tecnológico en el cual los estudiantes llevan su dispositivo personal a la escuela con objeto de aprender